Cet article est la deuxième partie de la synthèse du Micro-Forum de la Cybersécurité. Découvrez la première partie ici.

En janvier dernier, nous avons accueilli 3 acteurs innovants experts de la sécurité à l'occasion de notre Micro Forum de la Cybersécurité : PRIM'X, Varonis et Usercube

Découvrez pour chaque solution, la synthèse de leur présentation

PRIM'X : Comment concilier protection des données de l'entreprise et liberté de l'utilisateur ?

Varonis : Comment limiter l'exposition à une attaque Ransomware

Usercube : Comment simplifier la gestion et la gouvernance des identités ?

Comment concilier protection des données de l'entreprise et liberté de l'utilisateur ?

En tant que protection passive, le chiffrement des données peut permettre de sécuriser les usages existants, voire de libérer certains usages (cloud, service de transfert de fichiers…). La protection doit être automatique et transparente pour l’utilisateur et le chiffrement doit se faire à la volée et protéger de bout en bout (terminal – lien de transfert et flux – stockages – consultation).

Les solutions de chiffrement comme celles de PRIM’X assurent la confidentialité des données là où elles se trouvent : sur le poste utilisateur, sur un partage réseau, un support amovible (USB), échangées par email ou par un service de transfert de fichier (WeTransfer …), stockées dans le Cloud (OneDrive, SharePoint, etc.).

Quelques cas d’usage du chiffrement au cœur de la vie des utilisateurs et de l’entreprise

La politique de chiffrement s’adapte aux cibles prioritaires de sécurité d’une organisation. Celle-ci peut s’appuyer sur la solution ZONECENTRAL qui applique automatiquement la politique de sécurité avec une gestion fine des accès par zone. Elle peut aussi cibler son usage du chiffrement :

Le chiffrement, pour protéger les échanges de données sensibles

PRIM’X offre une solution de conteneurs chiffrés pour sécuriser le transport de fichiers : ZED! permet de transporter des fichiers sensibles protégés par chiffrement, uniquement accessibles aux destinataires identifiés. Avec une ergonomie proche de celle utilisée dans les solutions classiques de compression de fichier (.zip), l’utilisation de ZED! est intuitive pour l’utilisateur. Cette solution est d’ailleurs utilisée dans les ministères français et pour les échanges entre Etats membres de l’UE.

Le chiffrement, pour sécuriser l'utilisation du Cloud

Le chiffrement permet également d’assurer la confidentialité des environnements utilisateurs et des espaces partagés dans le Cloud. Avec la solution de chiffrement ORIZON de PRIM’X, les opérations de chiffrement / déchiffrement se font uniquement sur le poste utilisateur au moment où elles sont consommées. Elles transitent ensuite chiffrées jusque sur le dossier OneDrive de l’utilisateur pour y être stockées, toujours chiffrées. Les partages restent possibles en mode chiffré afin d’assurer une protection globale de la donnée.

Le chiffrement, pour protéger les ordinateurs portables

PRIM’X propose CRYHOD, une solution de chiffrement surfacique, qui agit comme un anti-vol pour les ordinateurs portables des équipes en déplacement ou en télétravail. L’ordinateur ne peut démarrer sans le secret de l’utilisateur. Aucune donnée ne sera accessible à une personne malveillante même en force brute, le disque dur étant chiffré en permanence.

Pour en savoir plus, n’hésitez pas à compléter concrètement votre découverte des cas d’usage du chiffrement et à découvrir comment réussir un projet de chiffrement via le webinaire organisé par PRIM’X.

Les solutions PRIM’X sont disponibles sous forme de logiciels ou d’offres clefs en main intégrant logiciels + services + Secret.

Comment limiter l'exposition à une attaque Ransomware ?

Le dernier rapport de l’ANSSI fait état d’une augmentation de 255% des ransomwares en 2020 à l’encontre des organismes publics ou privés… Prenons quelques exemples récents : en janvier 2021, le parc informatique de la métropole d’Angers est paralysé par un ransomware, en février 2021, c’est l’Afnor qui subit une attaque ainsi que de nombreux hôpitaux français.

Désormais, au-delà d’une simple intrusion avec chiffrement de données, les attaquants viennent exfiltrer les données, les chiffrer et les monnayer. Lors du Micro-forum de la Cybersécurité, Jérôme Soyer, directeur de l’avant-vente Europe de Varonis, nous a permis de suivre pas à pas la Kill Chain d’une attaque de ransomware Maze et de prendre la mesure des pratiques des hackers.

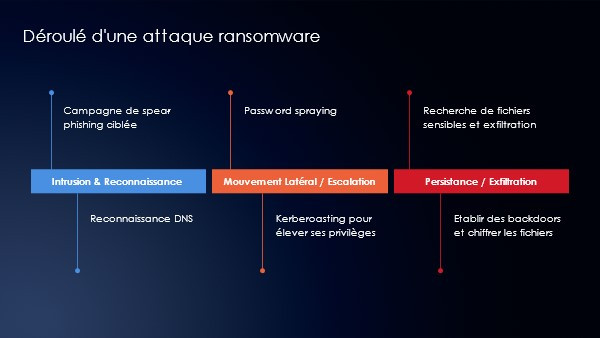

3 étapes de la Kill Chain d'un ransomware

La Kill Chain décrit la structure type d’une attaque. Sa durée est variable, particulièrement pour les ransomwares puisque les attaquants peuvent rester très longtemps dans une organisation, avant de déployer le ransomware proprement dit.

1. Tout commence par une campagne de spear - phishing, ciblée sur vos employés et envoyée en volume. Une seule ouverture du fichier lance l’exécution de la macro qui va permettre aux attaquants de prendre le contrôle du poste. Des actions de reconnaissance sont initiées pour identifier les cibles à privilégier et vers où se déplacer (requêtes DNS permettant de cartographier l’organisation).

2. Lors de la phase suivante de mouvement latéral et d’élévation de privilège, des actions de de type password spraying/bruteforce (par exemple) vont permettre de rechercher les mots de passe faibles susceptibles de donner accès à d'autres machines. Par la suite, les attaquants vont utiliser du kerberoasting (utiliser certaines faiblesses fonctionnelles d'Active Directory, pour pouvoir simuler des tickets d’authentification) et, ainsi, élever leurs privilèges.

3. Ce nouvel accès à privilège va leur permettre d’accéder et de télécharger un maximum de données sensibles.

La réaction d'une solution Varonis en pratique

Par l’analyse des comportements utilisateurs et l’observation de l’activité du système de fichiers, la plateforme Varonis va détecter une attaque en cours. Les alertes s’incrémentent et viennent alimenter un tableau de bord de surveillance. Varonis va déclencher des réponses automatiques pour isoler les comptes compromis et limiter la surface d’exposition à l’attaque.

Varonis intervient également pour protéger des fuites de données, notamment sensibles ou réglementées, liées à des menaces internes ou externes. Elle repose sur la traçabilité des actions effectuées et une gestion fine des permissions, selon une politique de moindre privilège.

Pour approfondir votre compréhension des ransomwares, Varonis a sélectionné pour vous plusieurs ressources pertinentes pour approfondir le sujet des ransomwares et met à votre disposition, une évaluation gratuite des risques sur vos données.

N’hésitez pas de plus à participer à leur prochain webinaire : « 4 façons pour les attaquants de contourner vos Endpoints » Session 1 & Session 2.

Comment simplifier la gestion et la gouvernance des identités ?

Brique essentielle de la sécurité, l’IGA fixe et organise la vie des utilisateurs selon leur droit d’en connaitre. Elle répond à la question : qui peut accéder à quoi et pourquoi.

La mise en place d’une solution SAAS comme Usercube permet d’accélérer et d’automatiser les tâches à faible valeur ajoutée liées à l’entrée, à la mobilité et à la sortie des collaborateurs. Elle constitue également un pivot pour la sécurité et la conformité de l’organisation, puisqu’elle permet de s’assurer que les habilitations distribuées correspondent bien au droit d’en connaitre au jour dit dans l’entreprise : éviter les effets d’accumulation liés à l’évolution des responsabilités des collaborateurs ou encore détecter tous les comptes orphelins générateurs de risques et de coût

Donner la responsabilité des habilitations aux directions métiers

La vision partagée par les DSI est de pouvoir donner la responsabilité des habilitations aux directions métiers.

Ceci suppose tout d’abord de rendre intelligible la gestion des rôles. La solution Usercube est ainsi organisée autour d’un modèle de rôles adaptable à chaque type d’organisation, qui va permettre de structurer les droits fins autour de rôles applicatifs puis de rôles métiers compréhensibles par les directions concernées.

Cette approche va également permettre de détecter automatiquement les variants par Machine Learning et de cibler les contrôles sur les exceptions en évitant de lourdes revues d’habilitations et en réalisant ensuite la remédiation.

La solution Usercube a aussi fait beaucoup d’efforts sur l’ergonomie des interfaces et sur l’ouverture de sa solution par API pour permettre de consommer des services managés de gestion des identités numériques, selon des usages très variables autant en termes de nombre de collaborateurs et d’habilitations gérés que de nature des rôles et des processus associés.

Diminuer le coût de possession de la solution

La volonté affichée par Usercube est de diviser par trois le coût total de possession et de favoriser l’autonomie de l’organisation utilisatrice : une solution flexible, facile à intégrer et une architecture scalable constituent notamment des fondements solides pour y parvenir.

Pour en savoir plus, n’hésitez pas à consulter les témoignages présents sur le site Usercube.

Cet article est la deuxième partie de la synthèse du Micro-Forum de la Cybersécurité. Découvrez la première partie ici.

Commentaires0

Devenez membre pour lire ou ajouter un commentaire

Articles suggérés